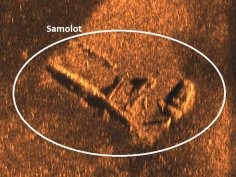

Sensacyjne znalezisko na dnie Zalewu Szczecińskiego

14 września 2022, 14:16W sierpniu br. w ramach projektu „Wraki Zalewu Szczecińskiego 2022” zlokalizowano wrak samolotu. Po przeanalizowaniu dostępnych dokumentów, a także informacji dot. katastrofy samolotu B-17G o numerze płatowca 44-8046 miejsce prac wytypowali pracownicy Muzeum Oręża Polskiego w Kołobrzegu.

Dyski chronione Opalem

28 stycznia 2009, 12:40Trusted Computing Group, w skład której wchodzą m.in. Fujitsu, Hitachi GST, Seagate, Samsung, Toshiba i Western Digital, czyli najwięksi producenci dysków twardych, ogłosiła ostateczne wersje trzech specyfikacji standardu szyfrowania dysków twardych.

Udany atak na BitLockera

7 grudnia 2009, 17:40Eksperci z Instytutu Fraunhofera przeprowadzili skuteczny atak na mechanizm BitLocker w Windows. Pozwala on na poznanie kodu legalnego użytkownika nawet wówczas, gdy w komputerze zaimplementowano technologię TPM (Trusted Computing Module).

Microsoft i globalne zaświadczenie zdrowotne

6 października 2010, 11:28Podczas berlińskiej konferencji International Security Solutions Europe, wiceprezes Scott Charney z microsoftowej grupy Trustworthy Computing, zaprezentował ideę "certyfikatu bezpieczeństwa", który musiałby przedstawić każdy komputer usiłujący podłączyć się do sieci.

Twórca bitcoina na celowniku lingwistów

18 kwietnia 2014, 17:01Pomimo popularności, jaką cieszy się bitcoin, wciąż nie wiemy, kto jest twórcą tej waluty. Niedawno pojawiły się twierdzenia, jakoby jego autorem był Dorian S. Nakamoto, jednak sam zainteresowany temu zaprzecza. Zdaniem autorów pewnej analizy lingwistycznej, Nakamoto mówi prawdę.

Sposób na DEP

4 marca 2010, 12:13Berend-Jan Wever z Google'a opublikował wyniki swoich badań, które pozwoliły mu stworzyć prototypowy kod omijający jedną z dwóch najważniejszych technik bezpieczeństwa w Windows. W latach 2006-2008 Wever pracował jako inżynier ds. bezpieczeństwa w Microsofcie.

200 000 USD za nową technologię bezpieczeństwa

4 sierpnia 2011, 11:00Podczas konferencji Black Hat przedstawiciele Microsoftu ogłosili, że ich firma wypłaci 250 000 dolarów za zaprojektowanie najlepszej metody zabezpieczenia pamięci przed błędami. Główna nagroda za opracowanie nowatorskiej technologii ochrony podsystemu pamięci wynosi 200 000 USD.

Głośny atak na RSA możliwy dzięki niedbalstwu

2 grudnia 2011, 12:53Analityk Rodrigo Branco z firmy Qualys uważa, że do głośnego ataku na RSA, podczas którego przestępcy ukradli z serwerów tokeny zabezpieczające, mogłoby nie dojść, gdyby nie... stare, niezałatane wersje Windows.

Chrome, Firefox oraz IE pokonane

7 marca 2013, 10:45Chrome, Firefox oraz Internet Explorer zostały pokonane już w pierwszym dniu odbywających się właśnie zawodów Pwn2Own. Mają one miejsce co roku przy okazji konferencji CanSecWest.

Dziurawe antywirusy

15 grudnia 2015, 11:24W produktach trzech znanych firm antywirusowych, Kaspersky, McAfee i AVG, znajduje się identyczna dziura. Oprogramowanie alokuje na potrzeby odczytu i zapisu oraz wykonuje uprawnienia w takich obszarach pamięci, które mogą być łatwo przewidziane przez napastnika

« poprzednia strona następna strona » 1 2 3 4 5 6 7 8 …